Owen Little

0

1280

309

Le terme DDoS siffle à chaque fois que le cyber-activisme surgit en masse. Ce type d'attaques fait les gros titres de la presse internationale pour plusieurs raisons. Les problèmes qui relancent ces attaques DDoS sont souvent controversés ou hautement politiques. Comme un grand nombre d’utilisateurs réguliers sont affectés par les attaques, c’est un problème qui joue avec les gens..

Le terme DDoS siffle à chaque fois que le cyber-activisme surgit en masse. Ce type d'attaques fait les gros titres de la presse internationale pour plusieurs raisons. Les problèmes qui relancent ces attaques DDoS sont souvent controversés ou hautement politiques. Comme un grand nombre d’utilisateurs réguliers sont affectés par les attaques, c’est un problème qui joue avec les gens..

Peut-être plus important encore, beaucoup de gens ne savent pas ce qui constitue une attaque DDoS. Malgré sa fréquence croissante, si on regarde les gros titres du journal, les attaques par déni de service peuvent aller du vandalisme numérique au cyberterrorisme à part entière..

Alors, qu'est-ce qu'une attaque par déni de service ou DDoS implique? Comment cela fonctionne-t-il et comment affecte-t-il la cible visée et ses utilisateurs? Ce sont des questions importantes, et c’est ce sur quoi nous allons nous concentrer dans ce cas de MakeUseOf explique.

Déni de service

Avant de nous attaquer au problème des attaques par déni de service distribué (DDoS), examinons le groupe plus vaste de Déni de service Problèmes (DoS).

Le déni de service est un problème vaste. En termes simples, un site Web rencontre des problèmes de déni de service lorsqu'il n'est plus en mesure de servir ses utilisateurs habituels. Quand trop de gens affluent sur Twitter, le message Fail Whale apparaît, indiquant que le site Web a atteint et dépassé sa capacité maximale. Essentiellement, Twitter expérimente le DoS.

La plupart du temps, ces problèmes sont déclenchés sans intention malveillante. Un grand site Web renvoie à un petit site Web, qui n'est pas conçu pour le même trafic.

Une attaque par déni de service indique alors une intention malveillante. L’attaquant consacre des efforts à la création de problèmes de déni de service. Les techniques utilisées ici varient énormément - une attaque DoS fait référence au résultat souhaité de l'attaque, et non à la façon dont elle est exécutée. Généralement, en accaparant les ressources du système, il peut rendre le système inaccessible pour ses utilisateurs habituels, voire provoquer un crash du système et le détruire complètement..

Attaques distribuées (DDoS)

La différence entre les attaques par déni de service distribué (DDoS) et les attaques régulières par déni de service réside dans la portée de l'attaque. Lorsqu'un DoS est exécuté par un seul attaquant utilisant un seul système, une attaque distribuée est effectuée sur plusieurs systèmes d'attaque..

Agents participant volontairement

Parfois, plusieurs attaquants se joignent, chacun participant volontairement à l'attaque. Un logiciel utilisé pour tester des systèmes, ou un logiciel spécialement conçu pour faire des ravages est installé sur chaque système. Pour que l'attaque fonctionne, elle doit être coordonnée. Coordonnés via des forums de discussion IRC, des forums ou même des flux Twitter, les attaquants se jettent en masse sur une seule cible, essayant de l'inonder d'activité pour perturber l'utilisation ou faire planter le système..

Lorsque PayPal, Visa et MasterCard ont commencé à boycotter WikiLeaks vers la fin de 2010, les partisans de WikiLeaks ont procédé à une DDoS coordonnée, supprimant temporairement la page d'accueil de plusieurs sites Web. Des attaques similaires ont visé d'autres banques et même des agences de sécurité nationale.

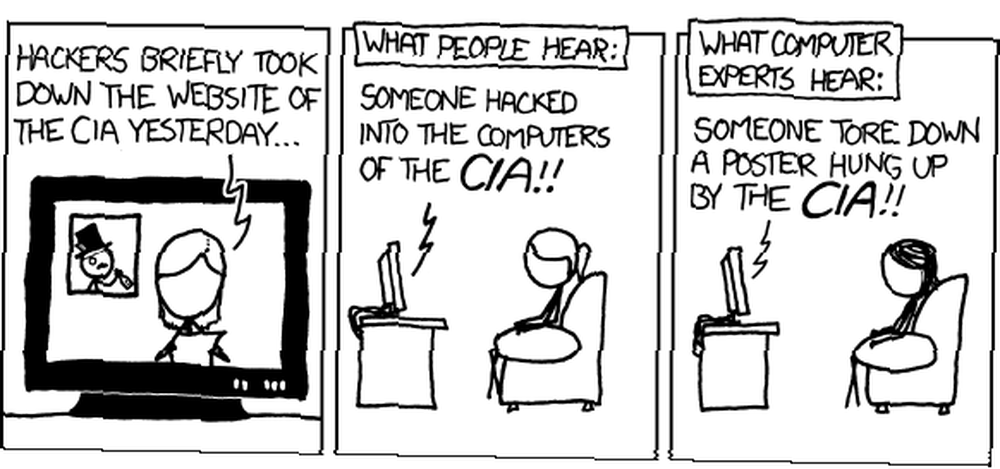

Ce qui est important à retenir ici est que la vitrine du site Web est inondée et bloquée, alors que les réseaux internes de la banque et des agences de sécurité sont généralement laissés intacts, comme expliqué dans la bande dessinée 932 de XKCD, présentée ci-dessus..

Systèmes de zombies ou botnets

Une attaque par déni de service distribué nécessite plusieurs systèmes d’attaque. Il ne nécessite généralement pas plusieurs attaquants. Souvent, les attaques à grande échelle ne sont pas menées via l'ordinateur de l'attaquant, mais via un grand nombre de systèmes zombies infectés. Les attaquants peuvent abuser d'une vulnérabilité de jour zéro Qu'est-ce qu'une vulnérabilité de jour zéro? [MakeUseOf explique] Qu'est-ce qu'une vulnérabilité de jour zéro? [MakeUseOf explique] et utilisez un ver ou un cheval de Troie Qu'est-ce qu'une vulnérabilité de jour zéro? [MakeUseOf explique] Qu'est-ce qu'une vulnérabilité de jour zéro? [MakeUseOf Explains] pour prendre le contrôle d'un grand nombre de systèmes compromis. L’attaquant utilise ensuite ces systèmes infectés pour organiser une attaque contre sa cible. Les systèmes infectés utilisés de cette manière sont souvent appelés bots ou systèmes de zombies. Une collection de robots s'appelle un botnet.

Bien que le site Web ciblé par l'attaque DDoS soit généralement présenté comme l'unique victime, les utilisateurs dont les systèmes infectés font partie du réseau de bot sont également touchés. Non seulement leurs ordinateurs sont utilisés dans des attaques illicites, mais les ressources de leur ordinateur et de leur connexion Internet sont consommées par le botnet.

Types d'attaque

Comme mentionné précédemment, une attaque DDoS ne fait qu'énoncer l'intention de l'attaque, privant un système de ses ressources et l'empêchant d'effectuer le service prévu. Il y a plusieurs façons d'atteindre cet objectif. L'attaquant peut exploiter les ressources du système, ou même le pousser au-dessus du gouffre et le faire planter. Dans les cas graves, une attaque par déni de service permanent, également connue sous le nom de phlashing, fait tellement de ravages sur sa cible que les composants matériels doivent être entièrement remplacés avant de pouvoir reprendre un fonctionnement normal.

Nous allons examiner deux méthodes d'attaque importantes. Cette liste n’est en aucun cas exhaustive. Une liste plus grande peut être trouvée sur l'article de DoS de Wikipedia.

Inondation ICMP

Le protocole ICMP (ou Internet Control Message Protocol, mais moins important) fait partie intégrante du protocole Internet. Une attaque par inondation ICMP consiste à bombarder un réseau avec des packages réseau, à utiliser des ressources et à les planter. Un type d'attaque est un Ping Flood, une attaque de type DoS où l'attaquant submerge efficacement sa cible avec des paquets «ping». L'idée ici est que la bande passante de l'attaquant est supérieure à celle de sa cible.

Une attaque de Schtroumpf est une manière plus intelligente d’inonder ICMP. Certains réseaux permettent aux clients du réseau de diffuser des messages à tous les autres clients en les envoyant à une seule adresse de diffusion. Une attaque de Schtroumpf cible cette adresse de diffusion et fait en sorte que ses paquets semblent provenir de la cible. La cible diffuse ces packages vers tous les clients du réseau, servant ainsi d’amplificateur à l’attaque..

(S) SYN Flood

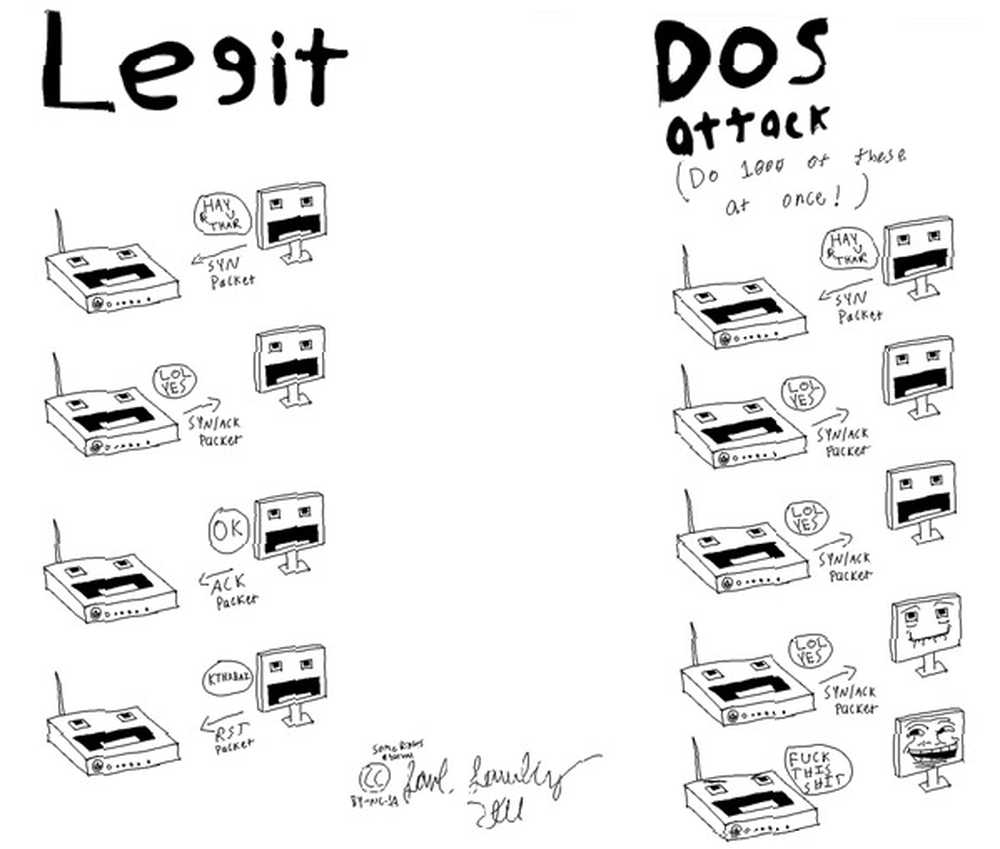

A (S) SYN Flood repose sur les principes de fonctionnement essentiels de la communication réseau. Pendant les opérations normales, un client commence la communication en envoyant au serveur un paquet TCP / SYN, indiquant essentiellement au serveur qu’il souhaite communiquer. À la réception du colis, le serveur crée une connexion pour communiquer avec le client et renvoie un accusé de réception et une référence au canal de communication..

Le client renvoie à son tour un accusé de réception et commence sa communication avec le serveur. Cependant, si le client ne répond pas avec ce deuxième accusé de réception, le serveur suppose qu'il n'a pas été reçu correctement (comme cela arrive assez souvent) et le renvoie..

Un (S) SYN Flood abuse de ce mécanisme en envoyant d'innombrables paquets TCP / SYN (chacun avec une fausse origine différente spécifiée). Chaque paquet invite le serveur à créer une connexion et à envoyer des accusés de réception. En peu de temps, le serveur a épuisé ses propres ressources avec des connexions à demi ouvertes. Ce principe est illustré dans la bande dessinée ci-dessus, dessinée et publiée par Redditor vraisemblance.

Comme expliqué ci-dessus, les attaques DDoS sont variées mais ont un objectif unique: empêcher (temporairement) les utilisateurs authentiques d’utiliser le système cible. Cela correspond-il à vos idées initiales sur les attaques DDoS? Faites le nous savoir dans la section "Commentaires.

Crédit image: Shutterstock