Harry James

0

1437

218

Vous êtes-vous déjà demandé quels sont les plus grands réseaux de partage de fichiers sur le marché? Quelles sont les différences entre BitTorrent, Gnutella, eDonkey, Usenet, etc..?

Ce guide est disponible au téléchargement en format PDF gratuit. Téléchargez le guide MakeUseOf sur les réseaux de partage de fichiers maintenant. N'hésitez pas à copier et à partager cela avec vos amis et votre famille.Vous voulez savoir quel réseau de partage de fichiers vous offre la meilleure vitesse de téléchargement ou le plus haut niveau de confidentialité?

Le guide explique les avantages et les inconvénients de chacun. Nous examinons également les problèmes de confidentialité et partageons d'excellents outils vous aidant à protéger votre confidentialité lors du téléchargement de fichiers sur ces réseaux..

Table des matières

§1. Introduction

§Partage de fichiers et droit d'auteur

§3-Quel est le P2P

§Torrent 4 bits

§Traqueurs 5-Torrent

§6-eDonkey

§7-Gnutella

§8-Usenet

§9-Autres réseaux de partage de fichiers

§10-Confidentialité

§11-Conclusion

1. Introduction

Nous commençons un autre livre électronique, un autre grand voyage, j'espère que vous apprécierez. Cette fois, nous allons examiner le partage de fichiers, les différents logiciels, protocoles, problèmes et bien d’autres choses auxquelles vous pouvez penser. Pourquoi écrire un eBook sur le partage de fichiers? Eh bien, bien que les choses se soient simplifiées depuis Napster et le "sneakernet", et beaucoup plus rapidement, il existe de nombreux obstacles, en particulier pour les utilisateurs non-informaticiens..

Dans cet eBook, nous allons examiner les principales technologies de partage de fichiers disponibles et débattre des fonctionnalités et des mises en garde de chacune d'elles, ainsi que des meilleurs moyens de les utiliser. Mais avant d'entrer dans le vif du sujet, prenons un moment pour aborder un problème très important qui va inévitablement se poser en raison de la nature de ce guide..

2. Partage de fichiers et droits d'auteur

Le droit d'auteur, en particulier le droit d'auteur intellectuel, qui couvre tout type de texte, photo, vidéo, logiciel ou œuvre d'art doit être traité avec respect. Bien que certaines parties, comme le tristement célèbre traqueur de torrent appelé «The Pirate Bay», voudraient (vous) ignorer complètement le droit d'auteur, ce n'est ni légal ni moral de le faire. Quelques campagnes à la base ont mis en avant le «fait» que télécharger des œuvres protégées par un droit d'auteur sans autorisation est tout à fait correct et ne peut être comparé à un vol, en raison de la nature du support sur lequel elles sont stockées - électroniquement. Leur argument était assez facile à comprendre et a eu un certain élan à cause de cela. Lors du téléchargement de musique ou de livres en ligne, l'éditeur n'impose aucun frais pour imprimer le livre, fabriquer le CD, payer les frais de transport, ainsi que les commis et les vendeurs. Le seul coût est la facture d'électricité et Internet que vous payez vous-même. Pourquoi devrions-nous payer pour le contenu??

Creative Commons Attribution. Photo par Daveybot via Flickr. Musique achetée arrangée dans un mur d'art d'album.

J'espère que cela ne vous a pas convaincu aussi, parce que c'est complètement faux. Ils ignorent la partie lorsque le musicien, écrivain ou programmeur a passé des heures et des heures à s'entraîner et à travailler pour créer ce matériel. C'est une très grosse erreur si vous me demandez. Mettez-vous à la place de cet homme. Ne voudriez-vous pas pouvoir subvenir à vos besoins, recevoir une compensation pour votre travail? Bien que je ne puisse certainement pas tolérer les actions de la RIAA, de l'IFPI et d'autres organisations anti-piratage similaires, qui se révèlent franchement presque enfantines dans leur approche, je ne peux pas promouvoir le vol du travail d'autrui. Pensez à ce que l'oncle Ben a dit à Peter dans Spider-Man: “Un grand pouvoir implique de grandes responsabilités”.

Creative Commons Attribution par everyskyline via Flickr.

Cela dit, il existe de nombreuses utilisations légales du partage de fichiers, telles que la distribution de logiciels open source, le domaine public, Creative Commons et les œuvres au copyleft. Vous devez également comprendre que la technologie à l'origine de nombreux services et applications de P2P n'est pas fondamentalement mauvaise. Bit Torrent pourrait potentiellement accélérer de nombreux téléchargements légitimes, y compris vos achats iTunes et Amazon, si les CDN (Content Delivery Network) le mettaient en œuvre.

Avertissement

MakeUseOf ou ses rédacteurs ne peuvent être tenus responsables des actes que pourrait engager le fait de suivre les instructions présentées ici. La violation du droit d'auteur est un crime aux États-Unis d'Amérique et dans de nombreux autres pays. Veuillez lire votre législation locale sur le droit d'auteur avant de tenter l'une des actions décrites dans cet eBook. Cette information présentée ici est uniquement à des fins éducatives.

3. Qu'est-ce que le P2P??

P2P (Peer-to-Peer) est un acronyme qui désigne un groupe de technologies qui utilisent le même principe pour fonctionner. Au lieu d'utiliser un système de serveur central qui fournit des données aux autres ordinateurs clients, dans l'architecture P2P, chaque ordinateur est à la fois un client et un serveur. Chaque ordinateur essaiera de télécharger à partir de n'importe lequel des ordinateurs sur lesquels se trouve le fichier ou, en retour, partagera les données qu'il possède avec les autres ordinateurs de l'essaim. Un essaim est défini comme la totalité des ordinateurs qui téléchargent ou téléchargent le même contenu.

Creative Commons Attribution de RocketRaccoon via Flickr.

Cette approche de la distribution de contenu est efficace pour distribuer de grandes quantités de données à un grand nombre d'ordinateurs, presque simultanément. Alors qu’augmenter le nombre d’utilisateurs connectés à un serveur de téléchargement centralisé réduirait intrinsèquement la vitesse globale et l’arrêterait finalement, dans une architecture P2P, la vitesse globale augmente à mesure que de plus en plus d’ordinateurs achèvent le téléchargement et le partagent avec d’autres, se multipliant. le nombre de sources disponibles de manière exponentielle.

Bit Torrent, à lui seul, générerait entre 27 et 55% du trafic Internet total selon les régions..

Les organisations agissant pour le compte de l'industrie de la musique et du film, à savoir RIAA et MPAA, ont réussi à fermer de nombreux services de P2P au cours des années et ont même engagé des poursuites contre des particuliers..

4. Bit Torrent

Bit Torrent, une technologie développée par Bram Cohen en 2001, est de loin la technologie P2P la plus largement utilisée. Il s'est avéré supérieur à bien des égards; permettant un environnement semi-décentralisé, une redondance et des gains de rapidité significatifs par rapport aux

4.1 Comment ça marche?

Pour utiliser le protocole Bit Torrent pour télécharger et télécharger des fichiers, un utilisateur doit télécharger et installer une application qui implémente la technologie. Il existe de nombreuses options disponibles, et nous discuterons sous peu de la meilleure solution pour chaque plate-forme. Pour l'instant, concentrons-nous sur son fonctionnement.

Creative Commons Attribution de nrkbeta via Flickr.

Afin de partager des fichiers avec d'autres pairs, une application Bit Torrent doit d'abord recueillir des informations sur les fichiers respectifs et les stocker dans un fichier. Souvent désigné sous le nom de «métadonnées», le fichier «.torrent» créé contient des informations telles que la taille, le nom, le type de fichier (s) à partager. Selon le nombre de fichiers, le fichier de métadonnées varie de 1 Ko à 200 Ko pour les conteneurs de plusieurs gigaoctets..

Pour lancer un téléchargement, vous devez d’abord utiliser un site Web regroupant ces fichiers de métadonnées, tel que The Pirate Bay ou ISOHunt. (Ils sont examinés plus en détail ci-dessous dans la section «Trackers de torrent»). En termes simples, ce sont des moteurs de recherche sur lesquels vous pouvez rechercher ce que vous voulez télécharger et trouver le fichier torrent approprié. Ensuite, vous pouvez télécharger ce fichier torrent sur votre ordinateur et l’ouvrir dans le client torrent pour lancer le processus de téléchargement..

Un pair initial, appelé "uploader", va initialement ensemencer le tracker torrent avec le fichier de métadonnées et attendre que d'autres pairs se connectent et téléchargent le fichier..

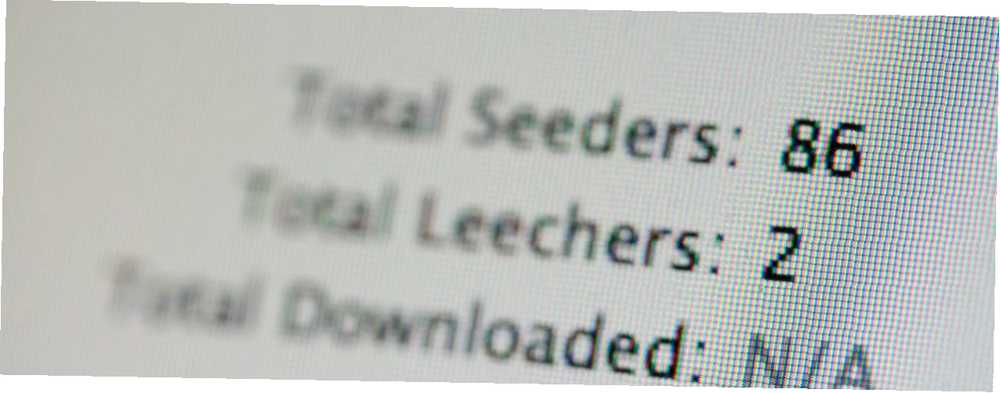

Une fois que le transfert a atteint 100%, votre rôle passe de «leecher» ou téléchargeur à «seeder» ou téléchargeur. Le nombre de «ratio» représente la quantité de débit de téléchargement que vous avez redonné à la communauté en divisant la taille totale téléchargée par la taille totale téléchargée. Il est considéré comme une bonne pratique dans la communauté de Bit Torrent de maintenir un ratio supérieur à 0,7 en tout temps. La communauté ignore les pairs avec des ratios plus bas, car de nombreux traqueurs de torrent privés imposent des limites à leurs comptes..

4.2 Notes techniques

Les téléchargements Bit Torrent diffèrent à bien des égards des requêtes traditionnelles basées sur ftp ou http. D'une part, les téléchargements ne sont pas séquentiels, le client sollicitant généralement les bits les plus rares en premier pour assurer la disponibilité, ou effectuant un téléchargement aléatoire en fonction de la disponibilité et de la vitesse de chaque homologue..

De nombreux clients Bit Torrent modernes incluent des fonctionnalités qui réduisent le recours à un suivi centralisé. Bien que de nombreux outils de suivi relativement redondants soient disponibles sur le réseau et qu'il soit hautement improbable qu'ils cessent tous de fonctionner en même temps, PEX (Peer Exchange) et DHT (Distributed Hash Tables) peuvent servir de sauvegarde si le suivi fonctionne lentement ou est temporairement hors service. Alors qu'un environnement sans suiveur fonctionnera bien (ou plus rapidement) dans un petit groupe ou un réseau local, la confiance mondiale en PEX souffre de taux de propagation plus lents.

4.3 Applications client Torrent

Ce sont les applications qui peuvent lire les métadonnées et procéder au téléchargement des fichiers demandés.

Il existe de nombreuses applications Bit Torrent disponibles et choisir la meilleure ne sera peut-être pas évident, même pour le public technique. Nous jugeons une application en fonction de nombreuses caractéristiques telles que la taille, les fonctionnalités, la vitesse, la fiabilité, la sécurité et l'interface utilisateur..

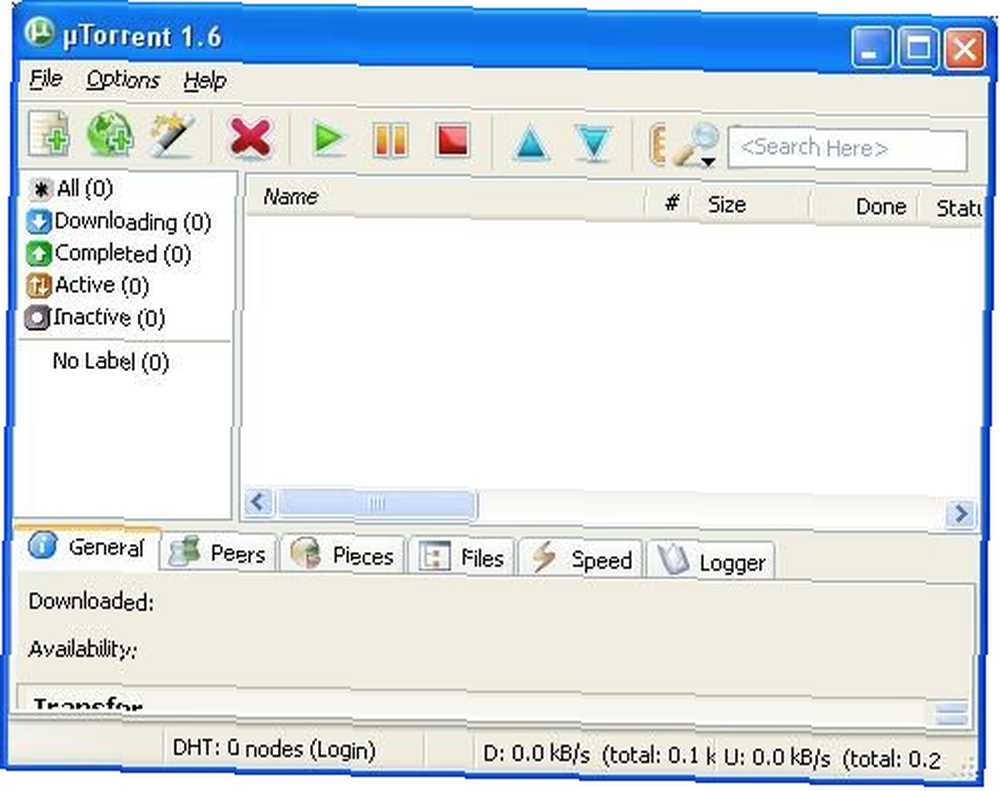

les fenêtres les utilisateurs finiront très probablement par utiliser uTorrent, un client torrent de source fermée gratuit créé par Bit Torrent, Inc. Il est surtout connu pour son grand ensemble de fonctionnalités, son interface utilisateur simple mais riche, sa stabilité et, surtout, pour disposer de l’une des plus petites ressources. empreinte (<300KB executable). It is considered to be the most popular Bit Torrent client and has consistently received good press from tech media.

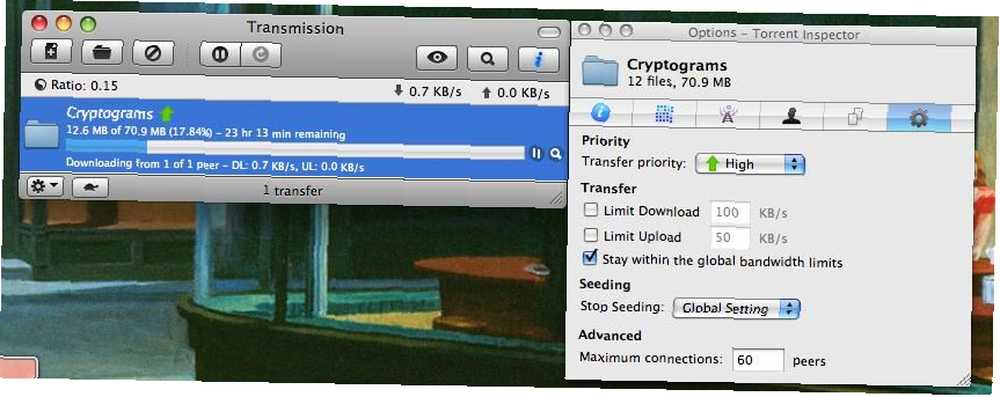

Linux et Mac Les utilisateurs apprécieront certainement Transmission, un client open source également reconnu pour sa convivialité et son faible encombrement en ressources. Jackson a écrit un article comparant Transmission et Transmission uTorrent et uTorrent [Mac uniquement] Transmission et uTorrent [Mac uniquement]. Wez Pyke, l'un des rédacteurs de MakeUseOf, a publié un article détaillé sur ce sujet: Transmission, Transmission du client BitTorrent Lightweight, Client BitTorrent Lightweight .

5. Traqueurs de torrent

Utiliser des trackers de torrent populaires et bien considérés est toujours une bonne chose. De nombreuses personnes vont télécharger et télécharger, créant ainsi un essaim sain - ce qui équivaut à une vitesse de téléchargement rapide et à un large éventail de fichiers disponibles..

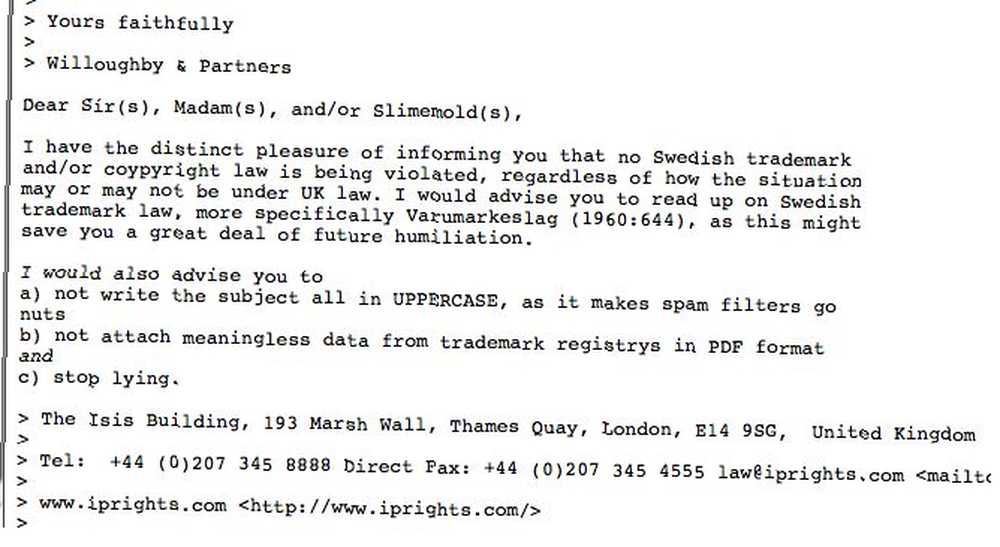

Une réponse standard du style 'The Pirate Bay' aux avocats en droit d'auteur. Copyleft.

Mes favoris de tous les temps sont:

• The Pirate Bay, avec un très grand nombre de pairs et de fichiers, son humour dérisoire face aux menaces des titulaires de droits d'auteur et une interface bien conçue, il est très difficile de ne pas les aimer. Je ne sais pas combien de temps il sera disponible, étant donné que les créateurs sont en prison et que la propriété est vendue à une entreprise de médias.

• ISOHunt existe depuis assez longtemps, mais il n'a pas encore déçu ses utilisateurs. Le tracker mérite une solide deuxième place dans mes favoris.

• Coda.fm, avec son interface utilisateur impressionnante et ses critiques intégrées, est le meilleur moyen de sortir votre musique des torrents.

• Si vous préférez ne pas être sur le bord de votre siège à chaque fois que quelqu'un frappe à votre porte, consultez LegalTorrents, car vous l'avez deviné, des choses qui ne sont pas protégées par le droit d'auteur. Il y a aussi LegitTorrents, et Vuze.

• TorrentScan fait un excellent travail en recherchant le contenu dans tous les principaux trackers publics. Si vous n'avez pas une certaine préférence pour un outil de suivi ou si le saut supplémentaire vers le site actuel ne vous dérange pas, cela vaut un signet. Vous pouvez jeter un coup d’œil à la liste dans la barre latérale droite pour obtenir d’autres bonnes recommandations pour les suivis publics..

Saikat Basu, auteur de MakeUseOf, a rédigé un guide complet du débutant pour Bit Torrent. Je vous recommande fortement de lire son guide si vous êtes nouveau dans cet espace. Il y a une section avec d'excellents conseils pour les utilisateurs avancés ainsi.

Nous avons également une page de mise à jour continue pour les articles sur les torrents où vous pouvez trouver des conseils, des critiques de clients et des trackers..

Carte de performance 5.1 pour Bit Torrent:

• Vitesse: 5/5

• Disponibilité des fichiers: Excellent • Confidentialité: 1/5

• Malware Danger: Fair

• Facilité d'utilisation: 4/5.

5.2 Pourquoi Bit Torrent?

Aujourd'hui, Bit Torrent représente le moyen d'obtenir du contenu d'Internet pour beaucoup de gens, y compris pour moi. J'ai essayé de nombreux services de partage de fichiers et aucun d'entre eux n'avait la vitesse, le nombre de fichiers et n'était aussi fiable que Bit Torrent. Je me souviens d’avoir téléchargé des images de disque de 700 Mo (.iso) simplement pour découvrir qu’ils avaient des mots de passe ou étaient des faux, leurs pairs se déconnectant à 99% ainsi que d’autres problèmes. Bon nombre de ces problèmes ont été résolus avec l'avènement de Bit Torrent et, personnellement, je ne reviendrais pas à l'un des autres services..

Mais Bit Torrent n'est pas la panacée. Voyons quelques-uns des autres protocoles disponibles.

6. eDonkey

Ne vous fiez pas à leur nom, le réseau eDonkey possédait depuis longtemps la part du lion des utilisateurs de partage de fichiers. Bien qu'il s'agisse d'un réseau décentralisé, il fait toujours appel à des serveurs pour gérer les requêtes de recherche, qui contiennent les index des fichiers partagés. Le créateur initial a dû s’engager avec la RIAA pour environ 30 millions de dollars, mais la communauté, forte de plusieurs millions de personnes, a poursuivi le développement du logiciel client et du logiciel serveur et a maintenu le fonctionnement du réseau..

eDonkey est différent de Bit Torrent à bien des égards. Pour toucher uniquement la surface, il n’a pas besoin de sites Web de suivi, mais utilise un autre protocole pour trouver et télécharger des fichiers, ce qui est dans la plupart des cas plus lent que Bit Torrent..

Le meilleur client eDonkey pour Windows semble être Shareaza, une source ouverte. Il gère avec succès les liens Gnutella, Gnutella2, eDonkey, BitTorrent, magnet, ed2k et Piolet. L'interface est bien présentée, l'application était stable pendant les tests et j'ai utilisé avec succès chacun des protocoles pris en charge pour télécharger des fichiers..

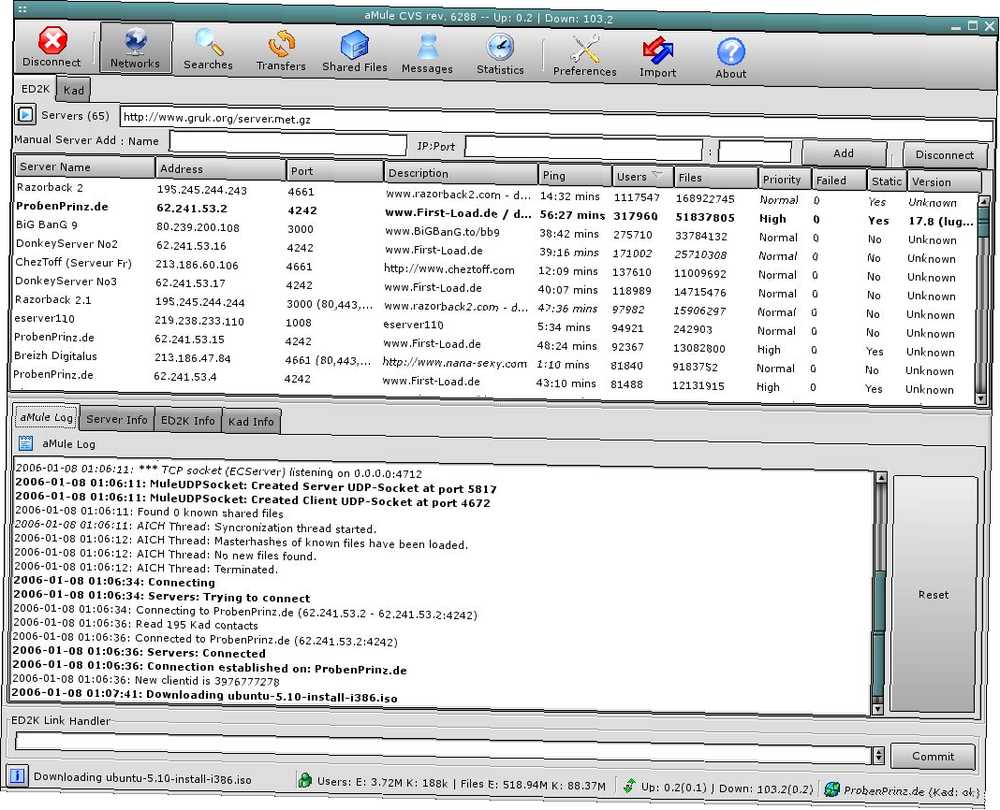

Mac et Linux Les utilisateurs utiliseront probablement aMule, un client solide pour les réseaux eDonkey et Kad.

Le réseau eDonkey est suffisamment grand pour contenir une masse critique de fichiers et de pairs, et peut être particulièrement rapide sur un réseau métropolitain. Malheureusement, il est sujet aux faux fichiers, aux virus et au suivi.

Chaque client de téléchargement (I.e. Shareaza) a une interface légèrement différente, mais l’idée générale est de rechercher le bouton 'Réseau' ou 'Hub' et d’actualiser la liste des serveurs disponibles auxquels vous pouvez vous connecter. Lisez la description, l'emplacement et choisissez ce qui, selon vous, est le plus susceptible de fournir une vitesse et une gamme de fichiers meilleures. Il est possible d'avoir plus d'une connexion active à la fois, mais vous ne devriez pas en ouvrir plus de cinq car cela ralentirait la recherche..

La disponibilité des fichiers et leur vitesse dépendent de l’heure de la journée, de l’emplacement et d’autres facteurs. Le réseau eDonkey est presque toujours plus lent et contient moins de fichiers que Bit Torrent et il y a de fortes chances que vous attrapiez un virus, car il n'y a pas de système d'évaluation ou de commentaire..

6.1 Carte de score pour eDonkey:

• Vitesse: 3/5

• Disponibilité des fichiers: passable

• Confidentialité: 2/5

• Malware Danger: grave

• Facilité d'utilisation: 3/5

7. Gnutella

Le réseau de partage de fichiers le plus populaire de 2007 est toujours actif. Après la montée en popularité de 2001, due principalement à la disparition de Napster, le protocole et les clients ont commencé à aller de mieux en mieux, et ont toujours une honorable deuxième place à Bit Torrent. Alors que les développeurs envisageaient un système complètement décentralisé, Gnutella, un peu comme eDonkey, il a besoin de caches, d’ultra-pairs et de feuilles pour rester stable..

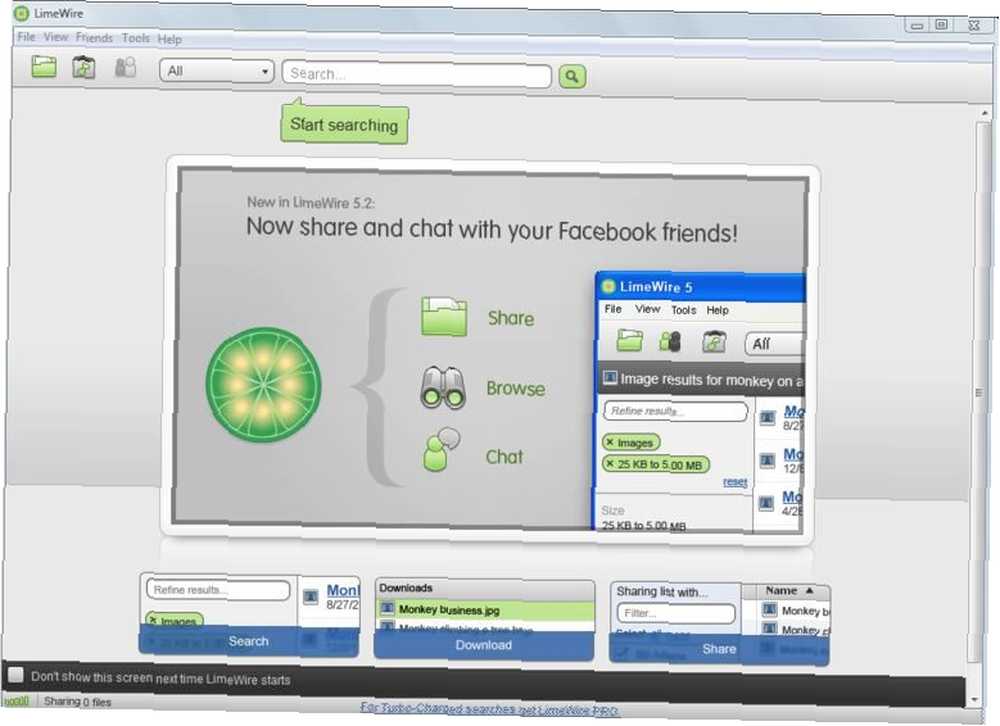

Le client de téléchargement le plus populaire pour le réseau Gnutella est le célèbre LimeWire, qui est écrit en Java et donc multiplate-forme. Je le recommanderais aux utilisateurs Windows et Linux. Les utilisateurs de Mac devraient au moins jeter un coup d’œil sur Acquisition, qui est écrit en code natif et conserve le style d’interface utilisateur des applications Mac..

Ayant utilisé à la fois Gnutella et eDonkey, je me pencherais vers le premier. Les clients de téléchargement sont un peu plus raffinés, le réseau est apparu plus réactif et enfin, vous n'avez pas à choisir manuellement les serveurs comme sur eDonkey..

Un autre avantage de LimeWire est la capacité de filtrage pour vos recherches; Éliminer les exécutables, les documents, les photos ou le contenu protégé par le droit d'auteur - à vous de choisir.

LimeWire est si facile à utiliser que vous pouvez dire à votre chien de télécharger les fichiers pour vous. Ouvrez l'application et entrez vos termes de recherche, puis cliquez sur le bouton de téléchargement. Il y a même un assistant pour la première fois qui vous aidera si vous êtes perdu.

7.1 Carte de pointage pour Gnutella:

• Vitesse: 4/5

• Disponibilité du fichier: Bon

• Confidentialité: 3/5

• Malware Danger: grave

• Facilité d'utilisation: 5/5

8. Usenet

À bien des égards, l’enfant des vieux systèmes de babillard électronique, USENET (utilisationr netutilisateurs) partagent des articles, des photos, de la musique et des fichiers binaires via un maillage de serveurs semi-centralisé. Également appelés groupes de discussion, les articles USENET fonctionnent de manière très similaire à la messagerie électronique. Une fois connecté à un groupe de discussion, disons sci.math, dans votre lecteur de news, vous pouvez poster et répondre aux messages postés par d'autres utilisateurs. Les messages sont liés, tout comme votre boîte de réception Gmail. La plupart des serveurs USENET ne requièrent aucune information personnelle ni inscription, ni ne tiennent de journaux.

Au fil des ans, USENET a perdu de son importance en tant que moyen de publication, de diffusion d'informations et de conversation avec d'autres personnes, principalement à l'aide de forums et de blogs. S'il est incontestable que la base d'utilisateurs se réduit chaque année, il existe des groupes de discussion dédiés à la publication d'applications, de vidéos et de musique. binaires.

Contrairement aux autres réseaux P2P, USENET offre à ses utilisateurs une bonne confidentialité par défaut. La nature du protocole, similaire à SMTP (Simple Mail Transfer Protocol), impose une chaîne de confiance. L'identité de l'expéditeur (ou de l'utilisateur) peut être facilement masquée en modifiant simplement l'en-tête du message. Le serveur est la seule machine à connaître l'adresse de l'utilisateur et de nombreux groupes de discussion ne conservent pas de journaux. ceux qui le font ne sont pas susceptibles de divulguer l'information.

Un autre argument en faveur d’USENET est que les serveurs fonctionnent conformément à la réglementation DMCA Safe Harbor en tant que fournisseur de télécommunications; S'ils permettent aux propriétaires de supprimer des informations protégées par le droit d'auteur, ils ne sont pas tenus responsables devant un tribunal. L'architecture du réseau maillé et les politiques de nombreux administrateurs de serveurs rendent la suppression complète du contenu presque impossible, car le contenu se propage sur de nombreux serveurs du maillage et ils ignorent généralement les messages d'annulation..

Un exemple de réseau maillé. Creative Commons par Marc_Smith via Flickr.

Il y a cependant quelques limitations. La plupart des groupes de discussion gratuits ne conservent pas les données pendant de longues périodes en raison de la capacité de stockage limitée du serveur. Pour les groupes de discussion payants, la rétention de données sera plus longue, un an au maximum. La vitesse est un autre problème. Les groupes de discussion peuvent être nettement plus lents que les autres technologies P2P aux heures de pointe (après-midi, soir) en raison de leur dépendance aux serveurs. Le téléchargement depuis USENET est fastidieux par rapport à d’autres technologies. Les fichiers doivent être décomposés en petits morceaux (<50MB), compressed (.RAR archives), encoded (with .PAR recovery files), attached with file information (.NFO) and uploaded. The data needs to be reconstructed after it is downloaded.

Malheureusement, il n'y a pas d'applications USENET gratuites conçues pour le partage de fichiers binaires. Tout ce que je peux faire, c'est recommander le meilleur des services payants. Unison gagne haut la main sur les Mac, sous Linux BinBot et sous Windows NewsLeecher est le meilleur choix.

8.1 Carte de score pour Usenet:

• Vitesse: 2/5

• Disponibilité du fichier: incohérent

• Confidentialité: 4/5

• Malware Danger: Négligeable

• Facilité d'utilisation: 1/5

9. Autres réseaux de partage de fichiers

Il y a d'autres services qui sont maltraités par des personnes qui téléchargent des fichiers protégés par le droit d'auteur. Rapidshare est l’un de ces services. Ils ont été fermés et ceux qui les ont utilisés ont été retrouvés: “En avril 2009, Rapidshare a transmis les données personnelles des auteurs présumés de violations du droit d'auteur à plusieurs grands labels..” Faites-vous une faveur et ne les utilisez pas.

Pour Rapidshare, vous n'avez besoin d'aucun client de téléchargement, vous devez en principe connaître l'emplacement du fichier avant de pouvoir le télécharger. Il existe plusieurs moteurs de recherche qui vous aident à trouver l'emplacement des fichiers que vous recherchez..

Les petits réseaux, les retombées des grands réseaux et les contenus annoncés comme «les plus rapides jamais» sur des sites Web de mauvaise qualité sont une autre grosse erreur..

10. Confidentialité

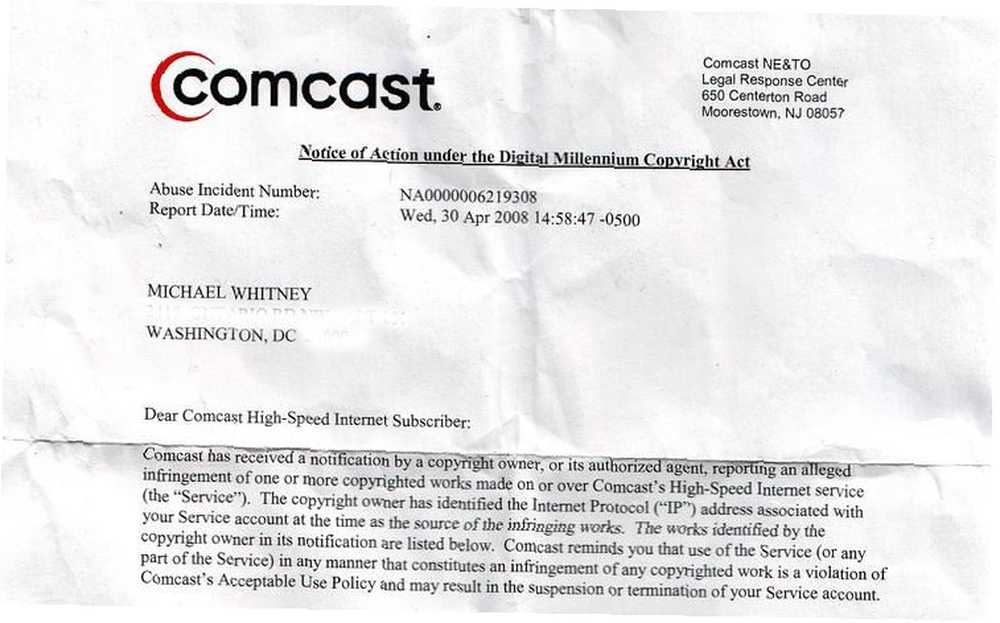

Votre FAI, les pairs à partir desquels vous téléchargez, le suivi et même un voisin utilisant un renifleur de réseau savent ce que vous faites. Pour que tout soit clair, il n'y a pas de confidentialité lorsque vous utilisez les services P2P ci-dessus. Vous jouez à un jeu de probabilités: sur des millions de partageurs de fichiers, serai-je l'un des milliers à faire l'objet de poursuites??

10.1 Comment protéger votre vie privée?

• ItsHidden Beta, un service VPN gratuit qui a été créé pour répondre à cet objectif précis, promet de ne pas conserver les journaux, fournit une vitesse correcte et est actuellement gratuit..

• IPREDATOR, un service similaire à ItsHidden, est une initiative lancée par les gars de Pirate Bay. La bêta est actuellement fermée, mais vous pourriez quand même recevoir une invitation si vous vous inscrivez..

• D'autres services VPN payants, comme Witopia.net, conservent un nombre minimal de journaux, principalement pour empêcher les abus (piratage, spam, etc.). Bien sûr, la version du TOS approuvée par un avocat indique clairement que la violation du droit d'auteur n'est pas acceptable.

• OneSwarm, tout en restant un client Bit Torrent compatible avec les versions antérieures, implémente le concept d’obscurcissement des amis et des adresses homologues. Découvrez l'avis de Simon OneSwarm rend le partage de fichiers P2P privé et personnel OneSwarm rend le partage de fichiers P2P privé et personnel.

• BitBlinder est le service le plus prometteur pour la confidentialité en ligne que j'ai vu jusqu'à présent. Malheureusement, elle est actuellement en version bêta privée, mais vous devez absolument lire les spécifications et vous abonner à leur blog..

• Les trackers privés, bien qu’ils aient un contenu strictement modéré et des problèmes généralement moins fainéants, ne sont pas la solution pour les personnes soucieuses de la vie privée. Si vous pouvez obtenir une invitation pour le service, croyez-moi, la RIAA le peut aussi. Ils n'ont même pas besoin d'assigner le traqueur, il suffit de se connecter au même torrent que vous.

• Les logiciels de filtrage IP, à savoir ProtoWall et PeerGuardian (abandonné), tenteront de bloquer les connexions d'adresses IP connues de Media Sentry, MPAA et autres. Ils ne sont pas infaillibles à 100%, mais ils devraient aider. Les utilisateurs de Linux devraient regarder dans MoBlock

11. Conclusion

Nous avons examiné les réseaux de partage de fichiers les plus populaires. Nous avons examiné les meilleures applications pour chacune. Lequel devriez-vous utiliser? C'est une question difficile, mais Bit Torrent semble être le plus polyvalent de tous.

Si vous souhaitez envoyer occasionnellement des fichiers à vos amis ou à votre famille, et en particulier s’ils sont volumineux, vous devez absolument lire l’article de Tim Watson sur 4 sites Web simples qui résolvent ce problème. 4 Outils faciles pour le partage de fichiers volumineux sur Internet. Internet 4 Outils faciles pour partager des fichiers volumineux sur Internet. Ou peut-être un peu technicien, configurez votre propre VPN crypté et utilisez les outils intégrés dans votre système d'exploitation; L'article de Dave Dragger vous montre comment utiliser Hamachi dans ce but. Créer votre propre réseau privé virtuel personnel avec Hamachi Créer votre propre réseau privé virtuel personnel avec Hamachi .

“Il n'y a aucun plaisir à posséder quelque chose de non partagé.” -Sénèque, philosophe romain

Lectures complémentaires:

- Comment fonctionne le partage de fichiers P2P (peer to peer)? Comment fonctionne le partage de fichiers P2P (peer to peer) Comment fonctionne le partage de fichiers P2P (peer to peer) Nous expliquons ce que vous devez savoir.

- 5 Sites de partage de fichiers P2P basés sur un navigateur gratuits sans limite de taille 5 Sites de partage de fichiers P2P basés sur un navigateur sans limitation de taille 5 Sites de partage de fichiers P2P basés sur un navigateur gratuits de Sans taille ni limites

- Comment trouver des fichiers en ligne sans avoir à utiliser un logiciel P2P Comment faire pour trouver des fichiers en ligne sans avoir à utiliser un logiciel P2P Comment trouver des fichiers en ligne sans avoir à utiliser un logiciel P2P Trouvez de la musique, des films et plus encore sans utiliser de logiciel poste à poste (p2p) . Vous devez juste savoir où regarder. Pour la plupart des gens, Bittorrent est le moyen idéal de trouver des fichiers moins que légaux sur…

- 5 meilleurs conseils pour empêcher quelqu'un de vous regarder lors du téléchargement de Torrents 5 meilleurs conseils pour empêcher quelqu'un de vous regarder lors du téléchargement de Torrents 5 meilleurs conseils pour empêcher quelqu'un de vous regarder lors du téléchargement de Torrents

Guide publié: mai 2010