Edmund Richardson

0

2905

220

Avant il y a deux ans, je n'avais jamais pensé que je devrais bloquer mon identité lorsque j'utilisais Internet. Sérieusement, j’imaginais que l’utilisation anonyme d’Internet était réservée aux pirates informatiques, aux criminels et, d’une manière générale, aux personnes mal intentionnées.

Avant il y a deux ans, je n'avais jamais pensé que je devrais bloquer mon identité lorsque j'utilisais Internet. Sérieusement, j’imaginais que l’utilisation anonyme d’Internet était réservée aux pirates informatiques, aux criminels et, d’une manière générale, aux personnes mal intentionnées.

En réalité, il existe de nombreuses raisons légitimes pour lesquelles vous ne souhaitez pas identifier les informations attachées aux messages que vous envoyez à quelqu'un, ou pourquoi vous souhaitez empêcher les personnes qui interceptent votre trafic de déterminer l'adresse IP ou l'ordinateur. emplacement, que vous naviguez sur Internet à partir de.

Il y a deux ans, j'ai embauché un gars qui vit en Chine pour effectuer du journalisme d'investigation sur le terrain pour moi. Ce n'est pas facile pour les journalistes en Chine, avec un gouvernement qui réprime sévèrement toute personne susceptible d'envoyer des informations sur le parti communiste ou ses activités à l'extérieur du pays. Ce journaliste était prêt à accepter les risques, mais nous savions tous les deux que nous devions mettre en place des protections..

En 2011, j'ai écrit sur l'un des services de messagerie anonymes et cryptés que nous utilisions, appelés e-mails cryptés et sécurisés VaultletMail Exchange avec VaultletSuite Exchange avec des e-mails cryptés et sécurisés avec VaultletSuite Alors que je travaillais à l'écriture d'applications pour mon site, j'ai rencontré était dans un pays avec une dictature très rigide. Je suis parti à la recherche d'une solution gratuite qui…. Pour les courriels très sensibles, il le regrouperait dans un fichier, puis le chiffrerait. Les 5 meilleurs moyens de chiffrer facilement et rapidement des fichiers avant de les envoyer par courrier électronique [Windows] Les 5 meilleurs moyens de chiffrer facilement et rapidement les fichiers avant de les envoyer par courrier électronique [Windows] Plus tôt cette année, un écrivain travaillant pour moi à l'étranger en Chine m'a confronté. Nous étions tous deux certains que toutes nos communications par courrier électronique étaient surveillées. Je… en utilisant l'un des nombreux outils.

Mais il y avait toujours la crainte que le gouvernement l'intercepte et découvre mon identité, ou pire - la sienne. Une fois que j’ai trouvé un deuxième correspondant en Malaisie, j’ai réalisé qu’il était essentiel de protéger les communications. Je suis donc parti à la recherche d'une couche de protection supplémentaire et j'ai découvert TorBOX..

Protéger votre identité

Il y a quelques années, un de mes amis a construit lui-même l'un de ces systèmes de machine virtuelle. Il pouvait envoyer des courriels provenant d'une adresse IP totalement différente de celle de l'Angleterre et j'étais incroyablement jaloux. Je n'ai jamais vraiment eu besoin de faire quelque chose comme ça, mais c'était quand même cool.

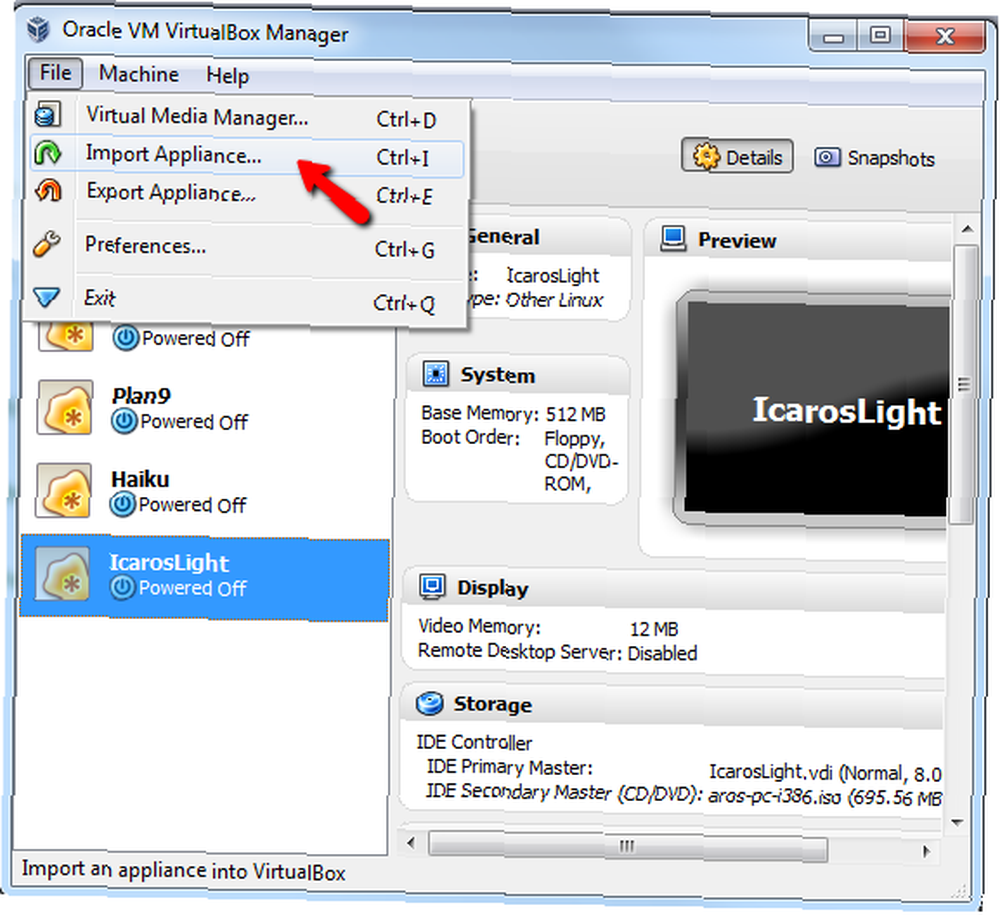

Maintenant, je me suis retrouvé avec un besoin légitime de faire en sorte que mon trafic semble provenir d’un autre pays que les États-Unis, ou du moins d’un autre endroit que le Nord-Est. Avec TorBOX, vous n’avez pas besoin de ces compétences de programmation sans rendez-vous. Il vous suffit d'installer la passerelle et le poste de travail. Il suffit de télécharger les deux, puis d’utiliser le “Appareil d'importation” outil dans VirtualBox pour charger les deux machines virtuelles.

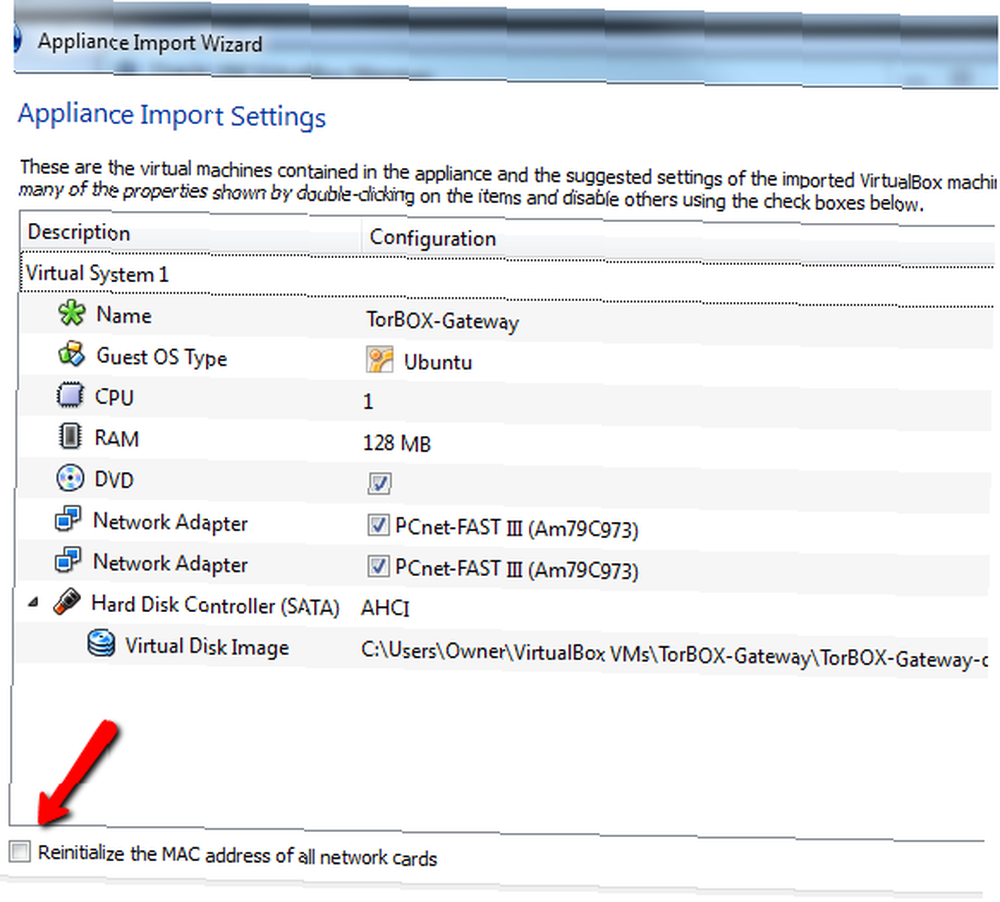

Lorsque vous importez, vous verrez tous les détails du système préconfiguré. Les développeurs conseillent de ne pas réinitialiser les adresses MAC. Je ne sais pas pourquoi, mais ne le fais pas.

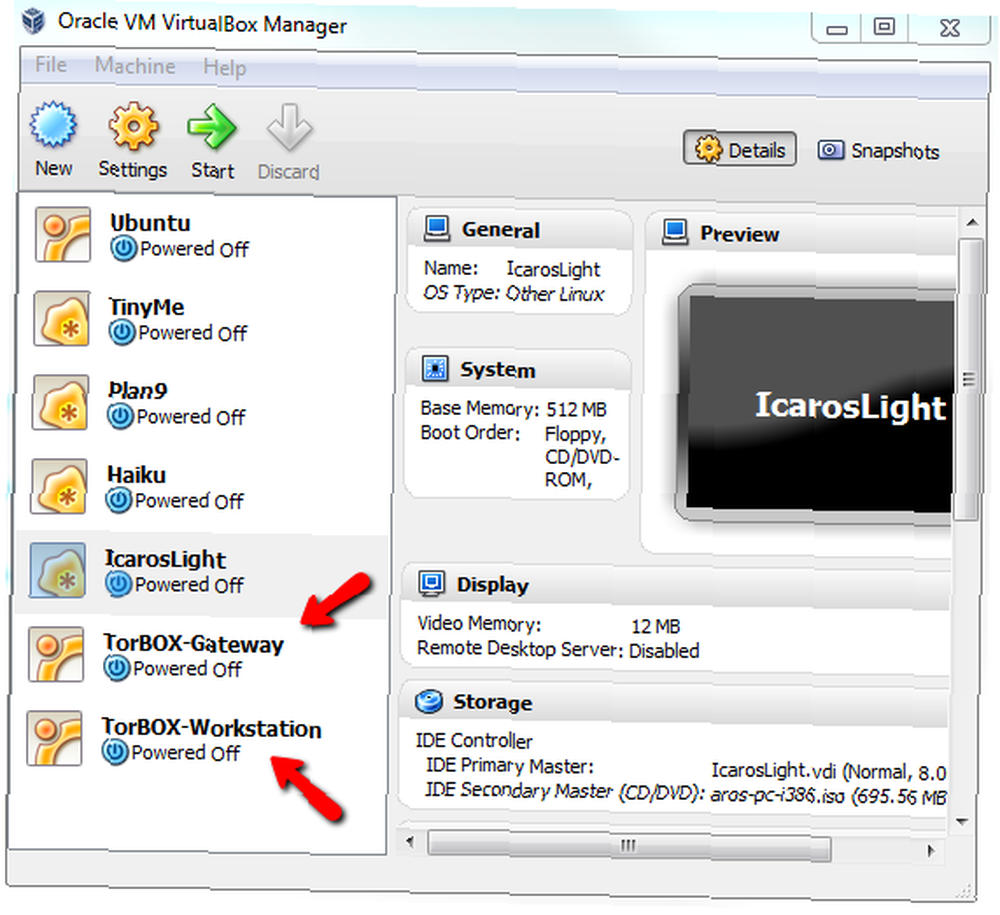

Une fois que vous avez importé les deux, vous les verrez apparaître dans votre liste de machines virtuelles. Commencez par lancer la passerelle TorBOX, puis le poste de travail..

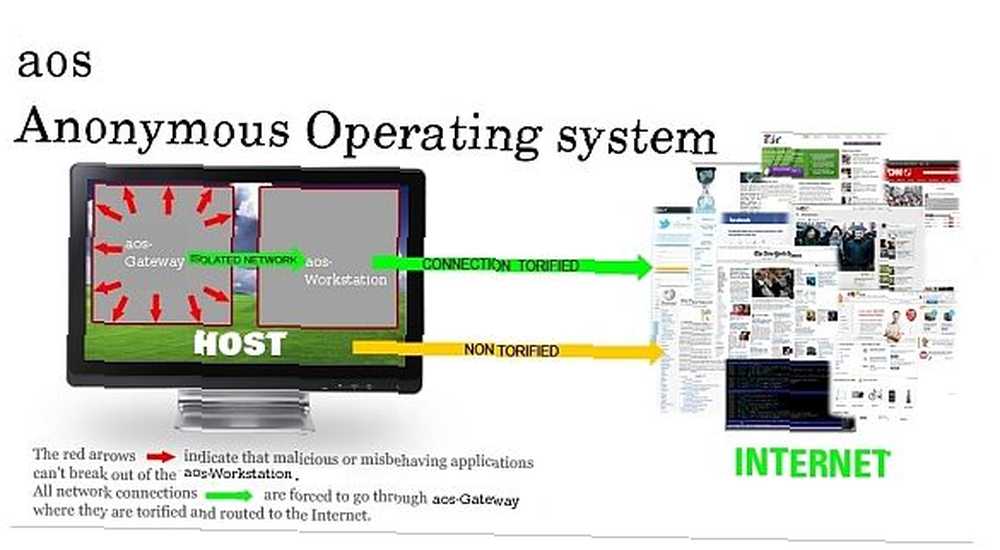

La beauté de cette configuration réside dans le fait qu’elle vous fournit non seulement l’anonymat lorsque vous naviguez sur Internet et envoyez des courriels, mais elle vous protège également des regards espions de tout logiciel espion pouvant être installé sur votre PC dans le but de suivre votre navigation en ligne. transmissions.

Vous voyez, le composant passerelle de l'installation fonctionne au sein de son propre réseau isolé, connecté uniquement au poste de travail VM. Lorsque vous accédez à Internet via cette configuration, il se connecte à Internet via le “Torifié” connexion, pas par votre “non torifié” lien.

Si cela vous semble déroutant ou si vous ne savez pas comment Tor fonctionne, consultez l'explication de Jorge. Surfer sur Internet anonyme avec Tor Surfer sur Internet anonyme avec Tor Tor est un réseau librement accessible qui permet au trafic Internet de circuler de manière sécurisée et anonyme. , ou la description de Tor par Danny: comment le projet Tor peut vous aider à protéger votre vie privée en ligne Comment le projet Tor peut vous aider à protéger votre vie privée en ligne informations personnelles sur une base régulière. Cependant, alors que la plupart des efforts de sécurité sont actuellement dirigés vers…. Les deux articles sont super.

En résumé, en exécutant cette machine virtuelle, vous bénéficiez non seulement de la sécurité anonyme de Tor, mais également de la protection supplémentaire offerte par l’exécution de votre navigation sur une machine virtuelle autonome, dans laquelle votre ordinateur hôte ne peut pas jouer. Cela signifie que les logiciels malveillants installés sur votre PC ne peuvent pas y jouer non plus..

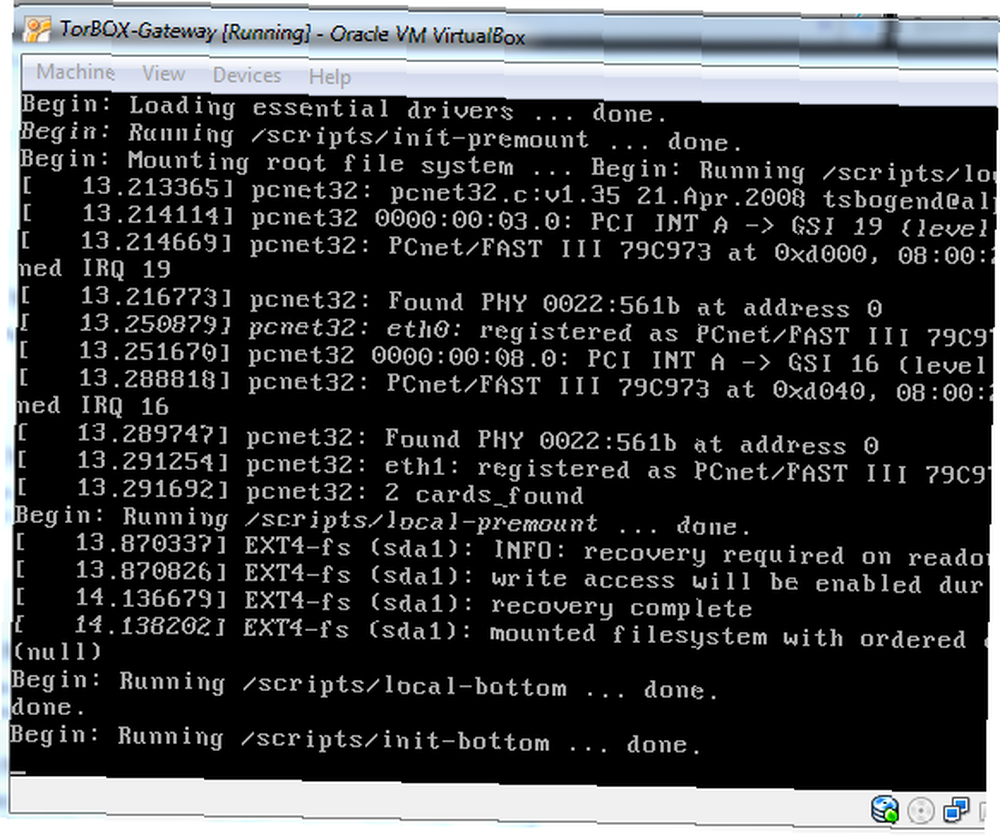

Lorsque vous lancez la passerelle, tout ce que vous voyez est un tas de texte défilant à l'écran..

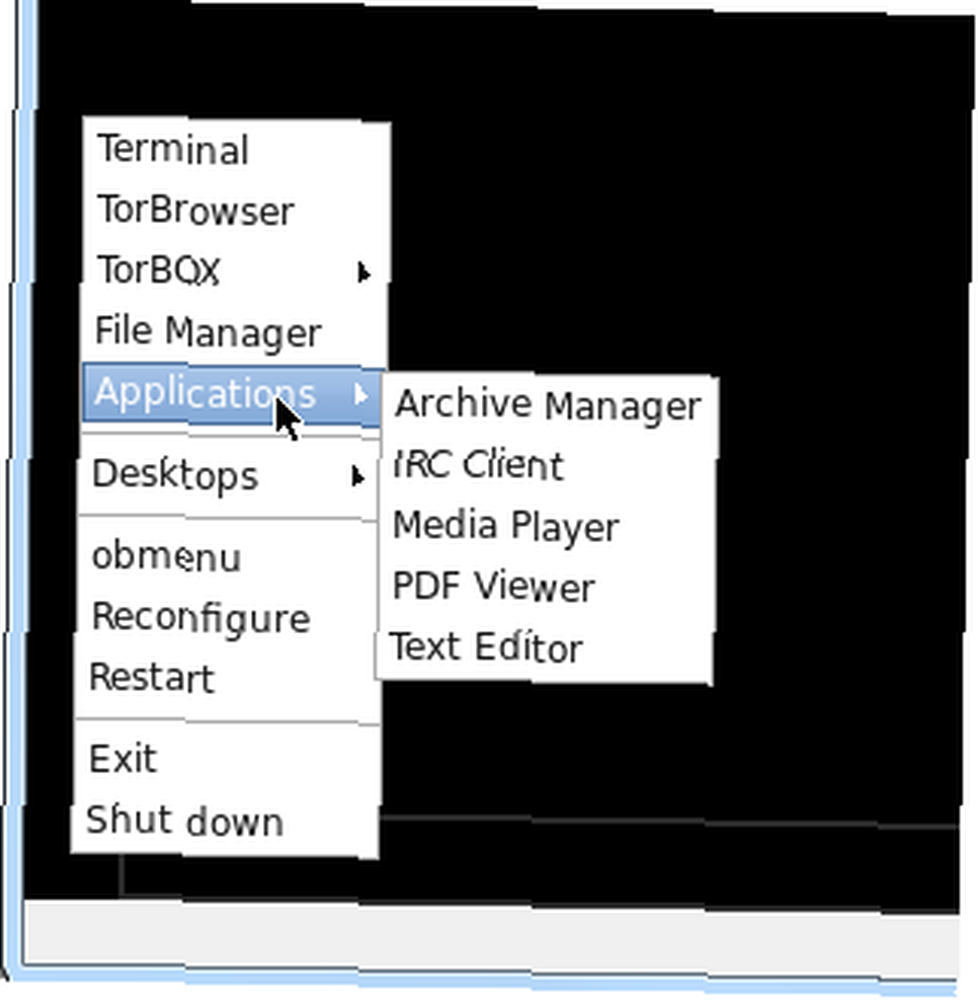

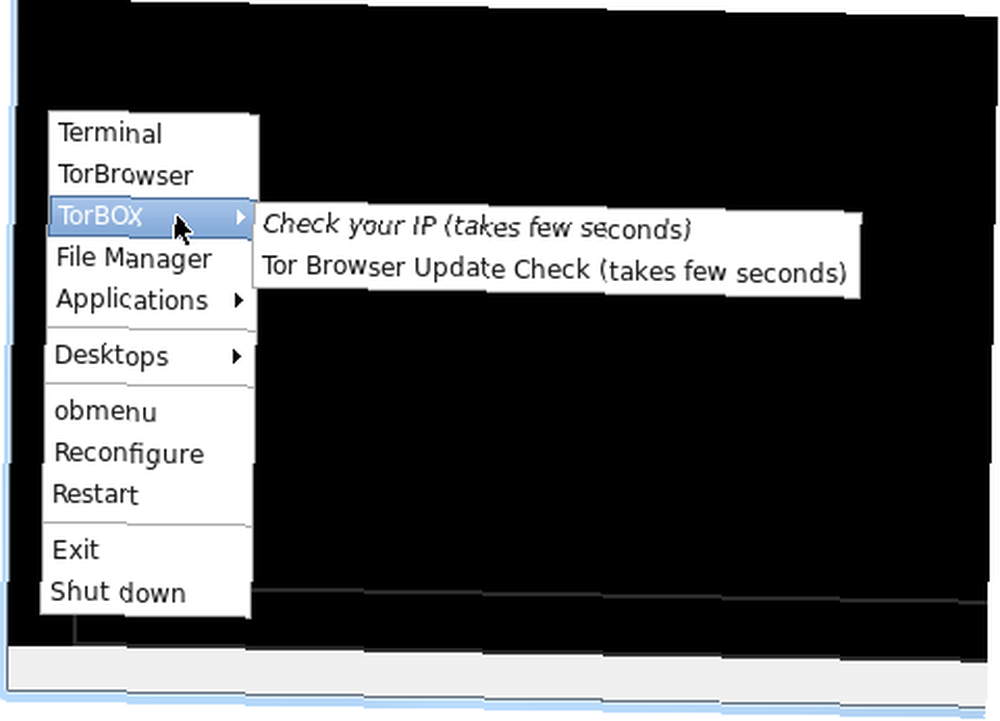

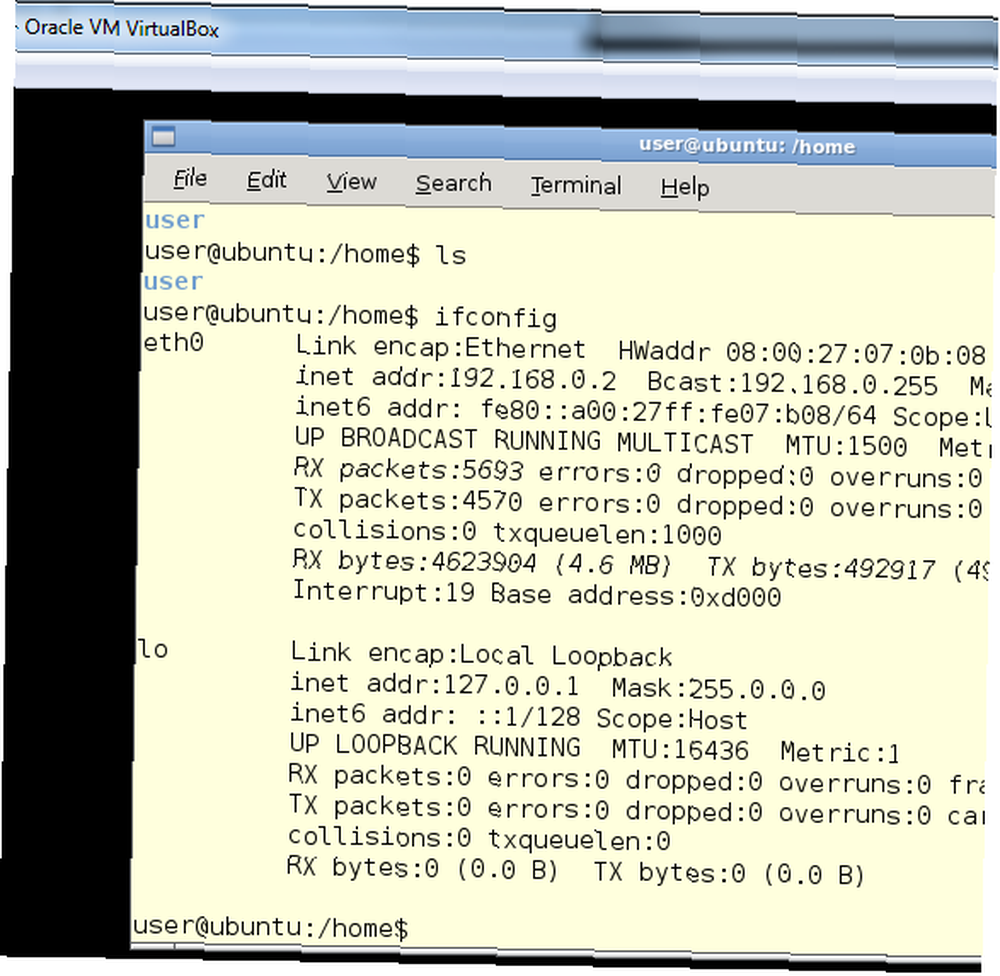

Quand il s’arrête, vous pouvez alors lancer le poste de travail. Ceci est un système basé sur Ubuntu qui est très dépouillé. Vous ne verrez peut-être rien dans la barre d’application en fonction de votre jeu de couleurs. Faites un clic droit dans le coin inférieur gauche et vous verrez le système de menus. Comme vous pouvez le constater, quelques applications existantes sont déjà installées - un simple lecteur multimédia, un lecteur PDF et un éditeur de texte, par exemple..

Si vous ne le souhaitez que pour une navigation anonyme et sécurisée sur le Web, vous avez tout ce dont vous avez besoin ici. Il suffit de cliquer sur le “TorBrowser“, et le navigateur se lancera dans la VM.

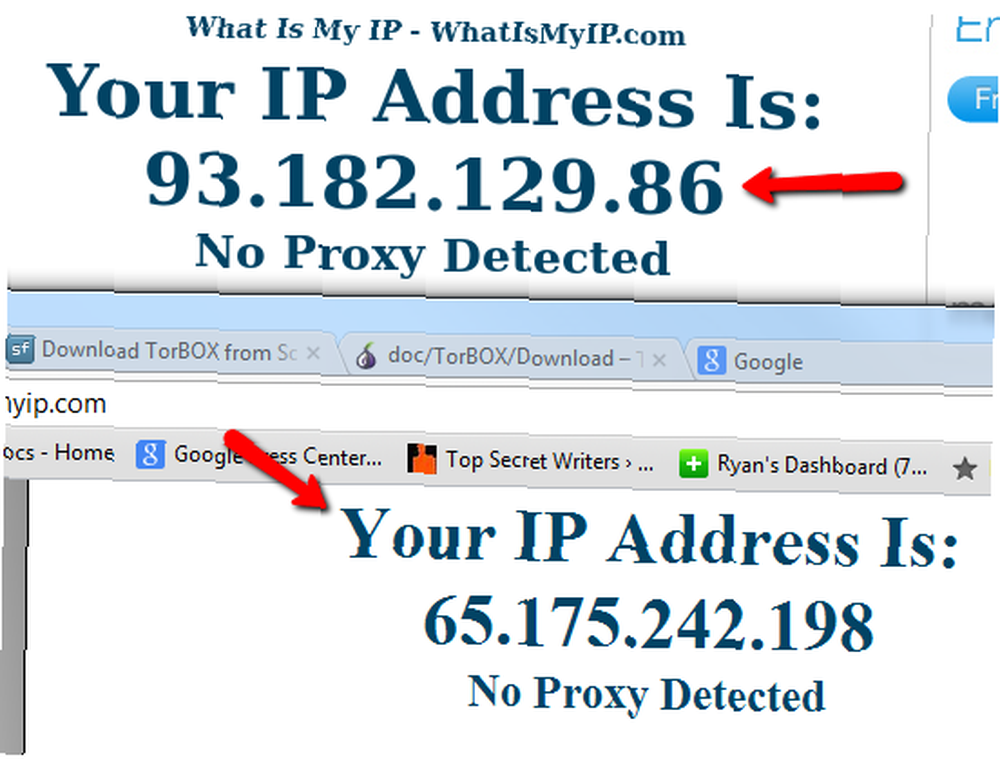

La première chose que j'ai faite a été de naviguer sur WhatIsMyIP.com avec mon ordinateur hôte et avec le logiciel TorBrowser. Dans l'image ci-dessous, l'adresse IP supérieure était celle utilisant TorBrowser, tandis que celle du bas était l'adresse IP de l'hôte ordinaire..

Mieux encore, le serveur distant ne pensait pas que mon trafic TorBOX provenait d'un proxy. À toutes fins utiles, je suis un utilisateur régulier, ce qui signifie que je peux utiliser des services de courrier électronique en ligne et même des forums en ligne susceptibles de bloquer les personnes utilisant un proxy..

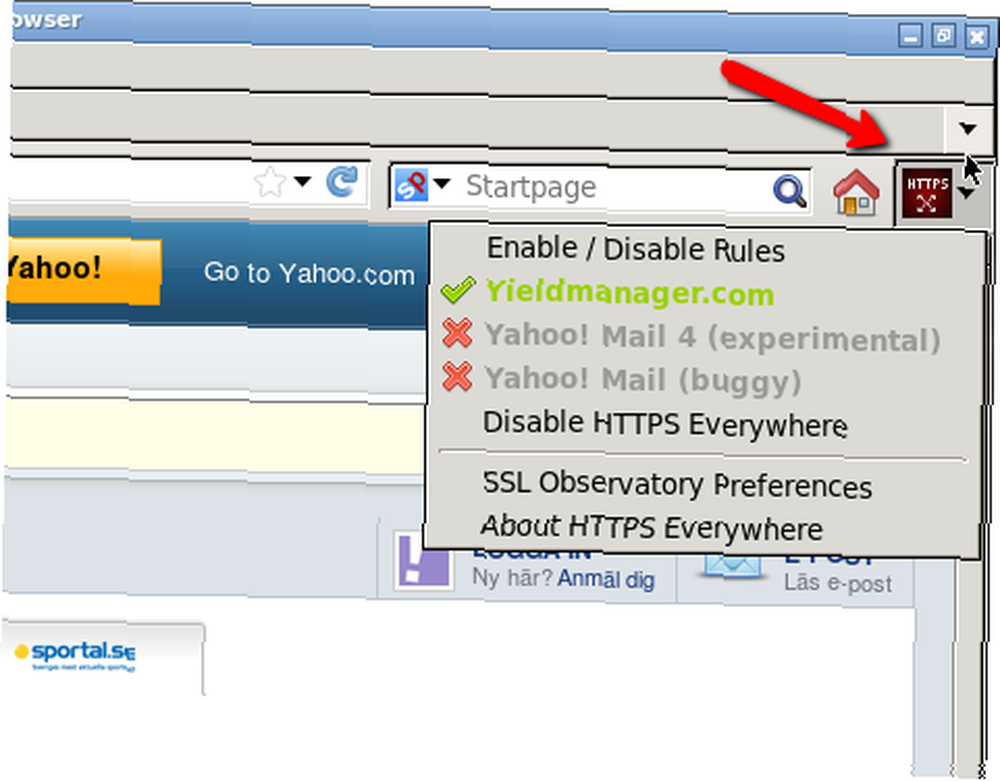

TorBrowser dispose également de fonctionnalités de sécurité supplémentaires intéressantes. Par exemple, en cliquant sur l'icône HTTPS en haut à droite, vous pouvez activer HTTPS sur tous les sites lorsque cela est possible. Ceci est réglé sur ON par défaut.

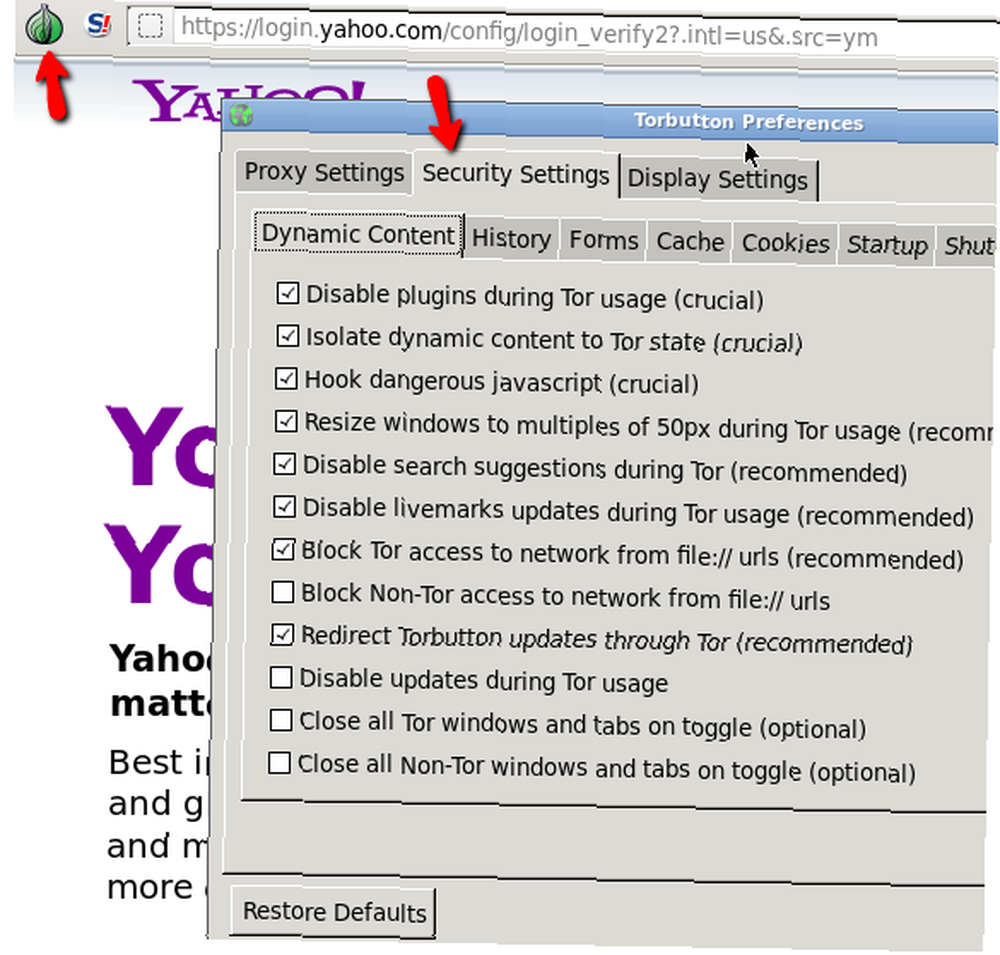

Lorsque vous cliquez sur l'icône Tor, vous verrez tous les paramètres de sécurité que vous pouvez utiliser pour renforcer ou réduire la sécurité de votre navigation sur Internet à votre guise. Certaines choses que vous pouvez activer incluent le blocage de l’utilisation du plugin et l’isolation du contenu dynamique..

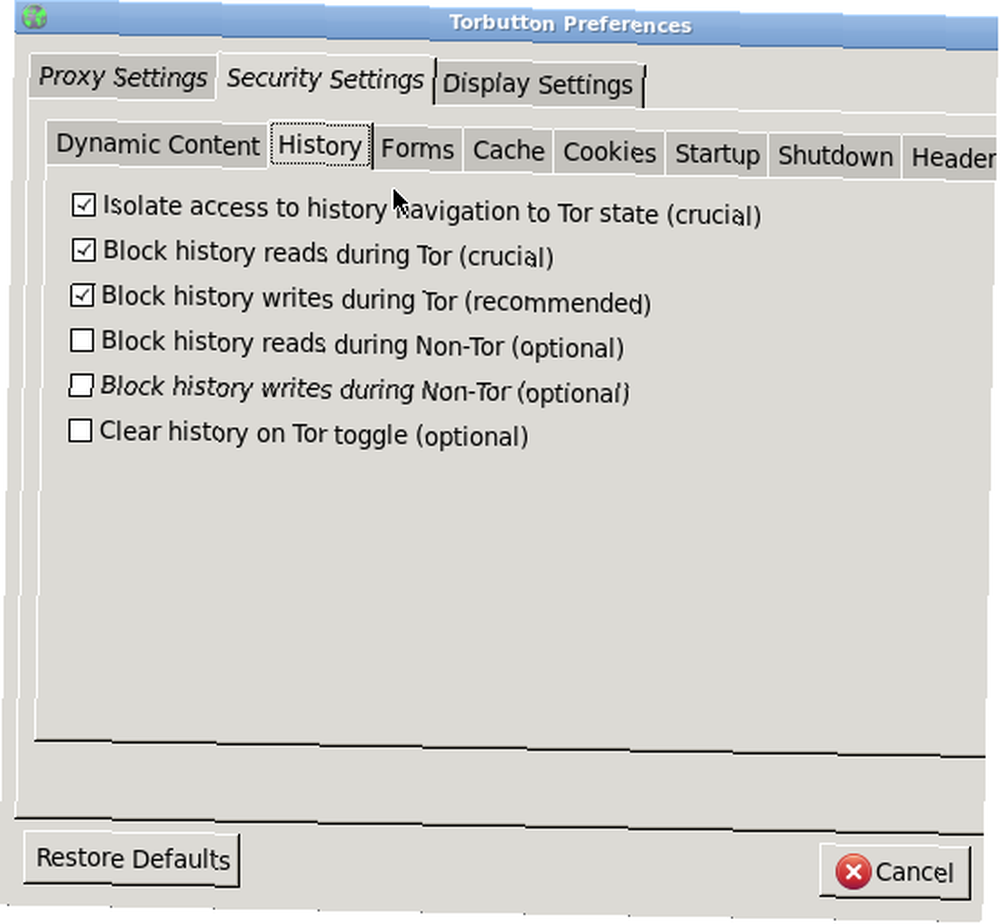

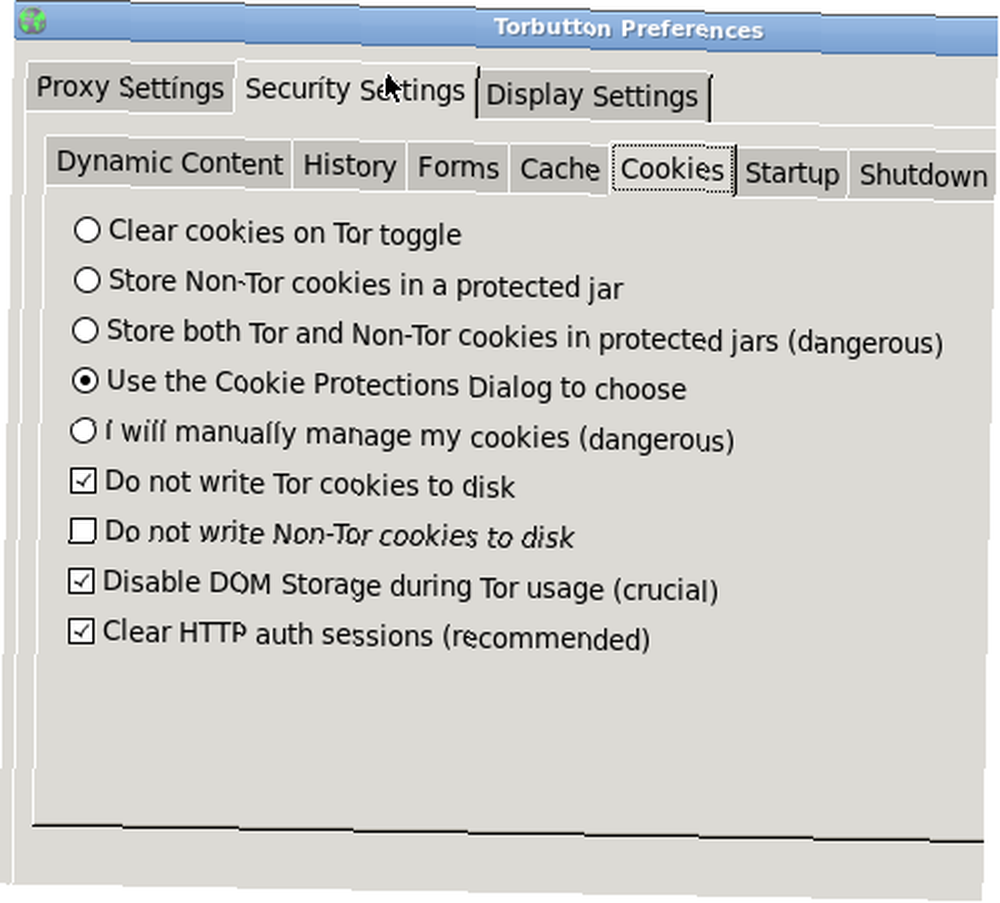

Sous le L'histoire onglet, vous pouvez contrôler la gestion et la protection de votre historique de navigation. Explorez les onglets Formulaires, Cache, Cookies et autres pour voir comment renforcer la sécurité dans ces domaines..

Ce qui est bien avec ce navigateur, c’est qu’il offre un niveau de sécurité aussi strict dans une configuration de machine virtuelle déjà sécurisée, et sur une “Torifié” réseau qui vous a sur Internet sous une adresse IP supposée. Vous ne pouvez pas demander beaucoup plus d'anonymat et de sécurité que ce type de configuration.

Après avoir activé et sécurisé la configuration de ma machine virtuelle, je vais encore plus loin et accède à Hushmail pour entrer en contact avec mes correspondants du monde entier. Husmail ajoute encore un niveau de sécurité supplémentaire au blocus déjà stocké que cette configuration existante fournit désormais..

Au-delà de la navigation Web, vous pouvez également accéder à la console de terminal sur le nœud Workstation..

N'oubliez pas que si vous préférez travailler avec un client de messagerie plutôt que via la messagerie Web pour configurer votre messagerie en toute sécurité, vous pouvez toujours télécharger et installer un client de messagerie Linux. Geary: Un client de messagerie Linux rapide et simple avec des conversations à fil. Geary: Une solution rapide et simple Client de messagerie Linux avec conversations à threads Lorsqu'il s'agit de clients de messagerie Linux, Thunderbird et Evolution viennent rapidement à l'esprit. Ces deux programmes sont parfaits si vous avez besoin de fonctionnalités avancées. Les deux clients peuvent parfois se sentir lourds. Explorer leur… vers votre nouvelle machine virtuelle Torified.

Cette configuration n'est pas parfaite - aucune configuration de sécurité ne l’est réellement. Quelqu'un, quelque part, pourrait peut-être trouver un moyen de savoir qui vous êtes et où vous vous trouvez. Toutefois, si vous utilisez une configuration ultra-sécurisée avec TorBOX, vous pouvez au moins avoir la certitude que vous avez fait de votre mieux pour isoler vos communications confidentielles et votre trafic Internet des regards indiscrets..

Avez-vous déjà utilisé des outils Tor? Envisagez-vous d'essayer TorBOX? Partagez votre propre configuration de sécurité dans la section commentaires ci-dessous. Nous aimerions savoir comment vous protégez vos propres communications ultra-sensibles sur Internet..

Crédits d'image: données binaires numériques via Shutterstock